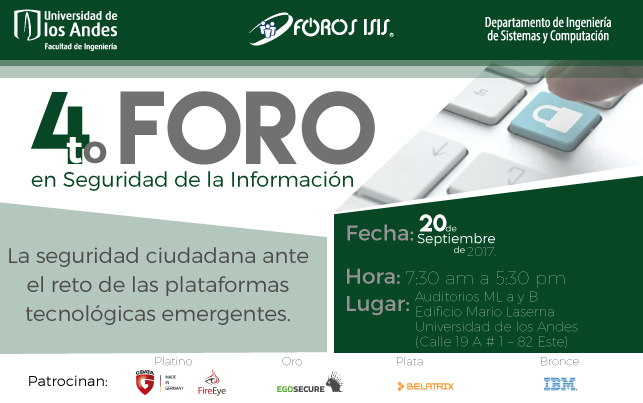

4to Foro en Seguridad de la Información

La seguridad ciudadana ante el reto de las plataformas tecnológicas emergentes

Juan Camilo Reyes - Security Services Leader - SSA Region IBM

John Fabio Giraldo Gallo - Comandante del Comando Conjunto Cibernético - CCOC

Jesús Eduardo Moreno Peláez

Sandra Rueda - Profesora Asociada - Universidad de los Andes

Wilmer Prieto Gómez - Vicepresidente - ISACA

Viciministerio de Ecnomía Digital

Gina Alexandra Pardo

Eddy Willems - Security Evangelist - GDATA

Rigoberto Sáenz - Belatrix

Nuestras empresas y ciudadanos se enfrentan a desafíos de seguridad derivados del uso de tecnologías emergentes. El foro es un espacio de encuentro entre el estado, la academia y la empresa privada en el que directores de seguridad, gerentes de IT, gerentes de compañías y expertos, crearán una visión de largo plazo que permita afrontar estos desafíos.

| Hora | Actividad | |||

| 7:30am - 8:00am | Registro e ingreso a auditorios | |||

| 8:00am - 8:15am |

Bienvenida Dr. Alfonso Reyes, Decano Facultad de Ingeniería. Universidad de los Andes |

|||

| 8:15am - 8:20am |

Apertura Yezid Donoso Director Departamento de Ingeniería de Sistemas y Computación - Universidad de los Andes |

|||

| 8:20am - 8:30am |

Participación Especial Señor Michael Bock, Embajador de la República Federal de Alemania en Colombia |

|||

| 8:30am - 9:00am |

Contexto Rafael Londoño p> Subdirector de Estándares y Arquitecturas - MINTIC p> |

|||

| 9:00am - 10:00am |

Participación Especial Sr Alexander Von Bila Presidente del Consejo Directivo de La Cámara de Industria y Comercio Colombo-Alemana The real truth behind rasomware and most other malware. Eddy Williems, Security Evangelist - G DATA |

|||

| 10:00am - 10:30am |

Consideraciones para crear una conciencia nacional de ciberseguridad y ciberdefensa. John Fabio Giraldo, Contra Almirante - CCOC p> |

|||

| 10:30am - 11:00am | Coffee Break, muestra comercial y Networking | |||

| 11:00am - 11:30am |

Seguridad bancaria: Más allá de las herramientas tecnológicas. Gina Pardo, Directora de Seguridad y Operación bancaria. Uniandes |

|||

| 11:30am - 12:30pm |

PT28 aka "Tsar Team" Cyber operations using intelligence as a weapon AJ Singh. Director Global Services and Intelligence Solutions - FIREEYE |

|||

| 12:00pm - 2:00pm |

Almuerzo |

|||

| 2:00pm - 3:30pm | Panel: El impacto de las tecnologías emergentes en la seguridad del ciudadano

Panelistas: Eddie Williems. Principal Evangelist. GDATAAJ Singh. Director Global Services and Intelligence Solutions. FIREEYECoronel Fredy Bautista. Director del Centro Cibernético. DIJINMartha Liliana Sánchez. Asesora Nacional de Seguridad Digital. Presidencia de la República de ColombiaYenny Tatiana Rodríguez. Jefe de Seguridad de la Información. Banco Itaú |

|||

| 3:30pm - 3:45pm |

Coffee time y muestra comercial |

|||

| 3:45pm - 5:15pm | Sesiones paralelas generales | |||

| Temática |

Seguridad y ciberseguridad para el ciudadano - ML Auditorio A |

Plataformas Tecnológicas emergentes: Tendencias en aplicaciones de seguridad para el ciudadano y la industria - ML Auditorio B |

La seguridad nacional en el entorno del Ciberespacio - ML Auditorio C |

|

| 3:45pm - 4:30pm |

La importancia de las competencias ciudadanas digitales en nuestra sociedad - Wilmer Prieto. Vicepresidente. ISACA-Bogotá |

Tips para crear iOS apps más segurias - Rigoberto Sáenz Imbacuan. Developer iOS Senior. BELATRIX |

Aplicación de metogología de riesgos en identificación de infraestructura crítica del país - Johan Rodrigo Barrios. Gerente de Seguridad Información. CLARO |

|

| 4:30pm - 5:15pm |

IoT: Utilidad vs Privacidad - Sandra Rueda. Profesora asistente. Departamento de Ingeniería de Sistemas y Computación. Uniandes |

Cómo ayudar a la seguridad de la información - Juan Camilo Reyes Fierro. Security Services Business Leader. LATAM IBAM |

El Fenónomeno de la convergencia en la seguridad y defensa nacionales - Eduardo Moreno. Especialista en Seguridad y Defensa. ESDEGUE |

|

| 5:15pm - 5:30pm |

Cóctel y Fin del evento |

|||

Descripción conferencias

KEYNOTE 1 - 9:00 AM A 10:00 AM: The real truth behind ransomware and most other malware - Eddy Williems - G Data

During this lecture Eddy Willems will give you the real story behind ransomware. Is ransomware something new or is it old? Eddy will give you an overview of how pc’s or other devices from companies and home users can be infected. What are the real problems? Why does it seems to be so hard to protect you against this? Do you need to pay the ransom or not? Are old protection measures still usable against these threats? Topics include even malware on mobiles and tablets. Included in the lecture are tips to battle this and most other malware. What will the future bring us? Your view on ransomware and other malware will never be the same after this lecture. After the presentation you will have the opportunity to ask any specific question about any aspect in security.

KEYNOTE 2 - 11:30 AM A 12:30 AM: PT28 aka “Tsar Team” Cyber Operations Using Intelligence as a Weapon - FireEye

A systematic look at the activities of APT28 using advanced Cyber capabilities to achieve outcomes. This discussion will cover the use of cyber intrusions and stolen information; by the APT28 actor group which appear to align with furthering Russian state objectives. APT28 regularly uses advanced techniques, tactics and procedures including leveraging Zeroday exploits and targeting victims for strategic compromise.

SIMULADOR ESCUELA SUPERIOR DE GUERRA

"Generar por medio de software de simulación de ataques cibernéticos, un debate en torno a las consecuencias de ataques delictivos sobre el ciberespacio y los posibles procedimientos para responder a los mismos, para establecer un Marco de trabajo conjunto que le permita al país crear una visión a largo plazo teniendo en cuenta los principales actores que intervienen en la protección de la infraestructura crítica del país. Los participantes se dividen en un equipo rojo, equipo azul, equipo de comunicadores y el de observadores para llevar a cabo los distintos ejercicios del juego de simulación"

Nota: El taller tiene un cupo máximo de 30 personas, el director del juego los va a dividir en los equipos antes mencionados al comienzo del taller, no existe requisitos para participar.

CHARLA - 10:00 AM A 10:30 AM: Consideraciones para crear una conciencia nacional de ciberseguridad y ciberdefensa - CCOC

Una Estrategia de Estado en Materia Cibernética debería ser abordada desde el componente público pero trabajando articuladamente y en colaboración con el componente privado. Para esto, se hace necesario la implantación de una cultura de Ciberseguridad sólida, concienciando a los ciudadanos, a las empresas públicas y privadas, la academia y la Fuerza Pública de la importancia de la Ciberseguridad y del uso responsable de las nuevas tecnologías y de los servicios de la sociedad del conocimiento.

TRACK1A - 03:45 PM A 04:30 PM: La importancia de las competencias ciudadanas digitales en nuestra sociedad - ISACA. ML - AUDITORIO A - Aforo: 231

Las tecnologías de información y de las comunicaciones, dentro de ellas el Internet han hecho grandes aportes a la sociedad del siglo XXI, sin embargo debemos ser conscientes que junto a estos grandes aportes también se presentan grandes riesgos, por ello es necesario que toda comunidad sea consciente de la importancia de desarrollar competencias ciudadanas digitales, así mismo que sea capaz de comprender el potencial que existe en las tecnologías de información y de las comunicaciones (TICs), pero de la misma manera comprender los riesgos que existen si se les da un mal uso a las mismas.

Estas sesiones buscan como objetivo principal el educar a los asistentes, independientemente de su edad, genero, o rol dentro de la sociedad, sobre el buen uso de los entornos tecnológicos, de sus beneficios y posibles riesgos a los cuales están expuestos, así como las mejores formas de prevención con las que pueden contar.

TRACK2A - 03:45 PM A 04:30 PM: Tips para crear iOS apps más seguras - BELATRIX. ML - AUDITORIO B - Aforo: 354

Se hará un breve repaso por las características de seguridad que ofrece iOS, repasando la ultima versión de la iOS Security Guide (iOS 10), luego se darán algunas recomendaciones a tener en cuenta al momento de la codificación de un app para mejorar el manejo de datos sensibles del usuario.

Esta charla ilustra el compromiso entre confort y privacidad que las personas deberían considerar cuando deciden usar dispositivos IoT. Por un lado, estos dispositivos ofrecen funciones que contribuyen a la comodidad de los usuarios, como el encendido automático y de acuerdo con condiciones personalizadas, de luces, calefacción o aire acondicionado. También ofrecen ayuda con el registro de las actividades diarias en un mundo cada vez más sedentario. Incluso, ya hay un refrigerador IoT con múltiples funciones.

Por otro lado, estos dispositivos podrían presentar vulnerabilidades que los llevarían a ser “hackeados”. Sin embargo, recientemente diferentes expertos en seguridad han encontrado que el mayor riesgo no proviene de hackers sino de los desarrolladores de los dispositivos dado que recopilan información de los usuarios, sin su conocimiento, y la envían a servidores cloud donde puede ser analizada en busca de patrones, gustos, etc. En principio, los desarrolladores usan esta información para mejorar los dispositivos y sus funciones. Pero, en algunos casos la información que recopilan puede ir más allá de lo razonable.

Esta charla muestra varios casos que ilustran dicho compromiso entre utilidad y privacidad. El objetivo es que los usuarios sepan que estos dispositivos pueden recoger su información y revisen las políticas de manejo de datos privados que las empresas deberían poner en conocimiento de sus clientes.

TRACK2B - 04:30 PM A 05:15 PM: Cómo ayudar a la seguridad de la información - IBM. ML - AUDITORIO B - Aforo: 354

La inteligencia artificial y la cognitividad han llegado a cambiar a todas las industrias y las actividades del día a día de las personas. Esta disrupción es igualmente importante para la ciberseguridad, dada la realidad que vive la industria de seguridad de falta de recursos con experiencia en la materia. IBM presentará sus avances en la materia y una visión del futuro de esta disrupción.

TRACK3B - 04:30 PM A 05:15 PM: El fenómeno de la convergencia en la seguridad y defensa nacionales - ESDEGUE. ML - AUDITORIO C - Aforo: 70

FOROS ISIS

FOROS ISIS