Identificación, gestión y monitoreo de vulnerabilidades en una Entidad Financiera

BENEFICIARIO

INTEGRANTES

- John Wilson Morales Rivera

- Andrea Marcela Tejada Ome

AÑO

2022

PALABRAS CLAVE

Power BI - Nexpose – Gestión de Vulnerabilidades – Criticidad – Monitoreo

CONTEXTO

Entidad Financiera privada más grande en

Brasil y Latinoamérica. Adicionalmente, en Colombia tiene más de 5.000

colaboradores activos, 570.000 clientes en más de 23 ciudades e inversión anual

en tecnología de aproximadamente 70.000 millones de dólares.

Durante la pandemia de COVID-19, a nivel

mundial, se ha evidenciado un aumento alarmante de los ciberataques hacia las

entidades financieras, lo que conlleva a que las empresas realicen grandes

inversiones y desplieguen rápidamente diferentes controles para proteger los

datos que viajan constantemente de un sistema a otro.

Si bien, en esta Entidad Financiera hoy en

día tiene el servicio de escaneo trimestral de vulnerabilidades con un tercero,

se identifican diferentes oportunidades de mejora en la entidad, las cuales

están relacionadas con la confidencialidad, disponibilidad e integridad de la

información. Dentro de estas mejoras, están la falta de identificación y

gestión oportuna de vulnerabilidades de los activos críticos de la organización

(Servidores y portátiles del área de Seguridad de la Información, Tecnología y

Ciberseguridad), debido a que al realizar el escaneo cada tres meses, no se

tendrían tiempos de respuestas apropiados para solucionar las vulnerabilidades

una vez son identificadas, y tanto el CORE como la información sensible de los

clientes, se pueden ver afectadas por la explotación de alguna vulnerabilidad

por parte de un atacante interno o externo a la entidad dentro de ese tiempo de

los tres meses que no se han detectado nuevas vulnerabilidades en los activos. Es

importante resaltar que, el tiempo que se tiene actualmente con el tercero para

obtener los resultados de las vulnerabilidades en los diferentes activos del

Banco, es bastante alto.

Consultado los diferentes entes de control

y ciberseguridad, muestran que el panorama en la actualidad, presenta un riesgo

latente:

Adicionalmente, consultando los diferentes entes de

control y ciberseguridad, presentan indicadores de vulnerabilidades para el

sector financiero, en donde, publica alertas tempranas sobre el crecimiento

deliberado de ataques Troyanos Bancarios, diseñados para atacar ordenadores y

arquitecturas desactualizadas. En cuanto a los Remoto Access Trojan (RAT),

estos tuvieron un incremento en su uso, debido al aumento del uso de

herramientas de acceso remoto por el teletrabajo.

PROPUESTA

Diseñar e implementar

una herramienta que permita gestionar de manera oportuna y adecuadamente las

vulnerabilidades presentes en los servidores y estaciones de trabajo del área

de Tecnología, Seguridad de la Información y Ciberseguridad para una Entidad

Financiera.

Objetivos específicos

- Identificar el inventario de activos que tiene el Banco con respecto a servidores y portátiles del área de Tecnología, Seguridad de la Información y Ciberseguridad.

- Identificar los servidores y portátiles del área de Tecnología, Seguridad de la Información y Ciberseguridad que están obsoletos en el Banco para disminuir la probabilidad de que se exploten vulnerabilidades con mayor efectividad y se esté menos expuesto ante diferentes amenazas.

- Definir los criterios para asignar los niveles de criticidad de los activos que tiene el Banco.

- Aplicar los criterios para identificar los activos críticos que tiene la entidad para comprender cuáles requieren de atención inmediata y cuáles pueden esperar en caso de algún ataque cibernético.

- Validar la criticidad que se tiene definida

internamente en la Entidad Financiera para los diferentes activos.

- Seleccionar la herramienta con la cual se escanearán las vulnerabilidades, a través del análisis financiero, cantidad de activos que podrán ser escaneados, la información mínima requerida que se arrojará como resultado del escaneo y el tiempo que se tardará en entregar al Banco la información.

- Identificar semiautomáticamente las vulnerabilidades en los activos críticos en el Banco y tanto clasificar automáticamente la criticidad/severidad como enviar enviar por correo electrónico al equipo/colaborador responsable la información de los servidores y estaciones de trabajo priorizados.

- Identificar las áreas y los responsables de los activos que serán monitoreados para informarles automáticamente la prioridad asignada a sus activos con sus respectivas vulnerabilidades.

- Definir e implementar un procedimiento para monitorear la gestión que se está realizando a los activos más críticos con vulnerabilidades presentes.

- Validar si las vulnerabilidades que no pueden ser remediadas se están llevando para asunción de riesgos, justificando las herramientas que se tienen de contención, controles compensatorios y riesgo al cual está expuesto el banco.

- Identificar el porcentaje de cubrimiento del escaneo de vulnerabilidades que se está realizando a los activos del Banco, a través de la alimentación automática de los dashboards para realizar un monitoreo en línea de los equipos atendidos y su criticidad/severidad.

RESULTADOS

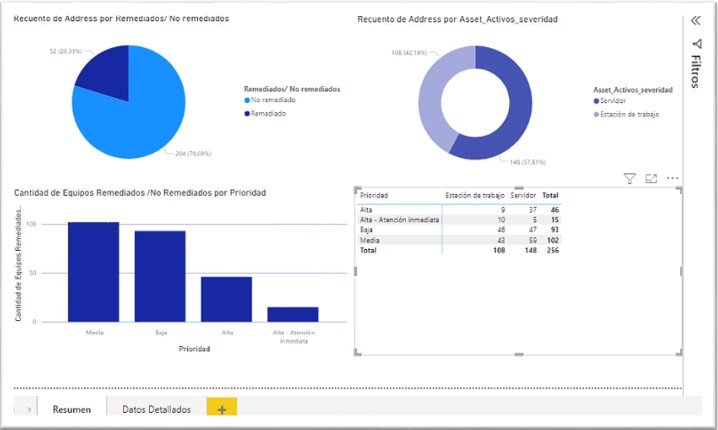

1. Creación de gráficas para realizar el monitoreo de vulnerabilidades en Power BI

A través de la herramienta de Office Power BI, se realiza el monitoreo de las

vulnerabilidades que han sido gestionadas, no gestionadas, han sido remediadas

y no remediadas, por medio de un dashboard en tiempo real al cual podrán tener

permiso de consulta la Vicepresidencia de Riesgos, Vicepresidencia de Tecnología,

Vicepresidencia de Auditoría Interna y miembros del Comité de Riesgo Operativo.

Lo anterior, permitirá realizar un seguimiento y análisis cada vez que se desee

por parte de las Vicepresidencias mencionadas, tener un mayor control, gestión

de las vulnerabilidades y visualización de los datos más importantes.

La información presentada en la

herramienta, será traída de forma automática desde una ruta del servidor de la

Vicepresidencia de Tecnología, en donde se tendrá el inventario de activos, los

activos que tienen una o más vulnerabilidades, los activos gestionados, no

gestionados, remediados y no remediados, los cuales se podrán observar en una

torta, un diagrama de barras, un anillo y una tabla con su respectivo detalle.

Conclusiones

La clave del éxito para

este proyecto correspondió al saber llevar el ciclo de: Identificar, gestionar

y monitorear. Toda vez que en la actualidad el flujo llegaba hasta la

identificación. “Actividad que estaba bajo la gestión de un tercero”, los

últimos dos no se aplicaban en la Entidad Financiera.

Una vez es diseñado el

proyecto In-house, se toma el control y se articula desde Identificar,

Gestionar y Monitorear; optimizándose el seguimiento a través de herramientas

que permiten estar en tiempo real midiendo la salud de los Equipo de TI.

Ahora, en el marco del

presupuesto: El caso de negocio presentado a la Junta Directiva de la Entidad

Bancaria, se destaca la reducción de los costos fijos “honorarios profesionales

al actual proveedor”. Es decir, con la ejecución del proyecto In-house, el

balance en la proyección y rentabilidad del proyecto empezaría a dar frutos

desde el primer semestre de la implementación.

Sobre el Punto de

Equilibrio del Proyecto, tendríamos dos vías: Reducir los minutos de

indisponibilidad a un 50% de lo que hoy nos entrega el proveedor actual. Sumado

a que, en el peor de los escenarios, podemos tener una indisponibilidad de

noventa (90) minutos. Es decir, superando casi un 30% de lo que hoy pagamos;

aun el proyecto en mención seguiría dando un balance positivo a la

organización.