Sistema de Automatización para la Gestión y Respuesta de Incidentes de Seguridad en Cortex XDR mediante Playbooks

BENEFICIARIO

Pequeñas y medianas organizaciones sin centro de operaciones de seguridad (SOC).

INTEGRANTES

- Diego Andrés López Naranjo

- Diego Felipe Sánchez Medina

AÑO

2025

PALABRAS CLAVE

Cortex XDR, Automatización, Ciberseguridad, Playbooks, Respuesta, Incidentes, MTTR.

CONTEXTO

Cortex XDR de Palo Alto Networks es una solución avanzada para la detección y respuesta ante amenazas, capaz de correlacionar eventos de seguridad y clasificarlos según su nivel de riesgo. No obstante, su efectividad depende en gran medida de la intervención humana para analizar los incidentes, determinar su impacto y ejecutar acciones de respuesta adecuadas. Esta necesidad de participación especializada se convierte en un obstáculo para pequeñas y medianas empresas, especialmente aquellas sin un equipo dedicado de respuesta a incidentes (CSIRT) o sin personal capacitado en ciberseguridad. Como resultado, muchas organizaciones carecen de una guía clara sobre cómo responder a los distintos eventos que la herramienta detecta, lo que puede llevar a respuestas tardías, decisiones incorrectas o incluso a la omisión total de una reacción ante incidentes críticos, exponiendo a la empresa a mayores riesgos de seguridad.

La escasez de profesionales en ciberseguridad, combinada con la creciente complejidad de las herramientas disponibles, plantea serios desafíos para las organizaciones pequeñas y medianas. Según ISACA (2024), solo el 38% de las empresas considera que su equipo está adecuadamente preparado para enfrentar incidentes, mientras que la demanda de habilidades especializadas ha crecido un 44% en el último año. Esta problemática afecta con especial fuerza al sector educativo, que en 2024 fue una de las industrias más impactadas por brechas de seguridad, según el informe DBIR de Verizon. La automatización mediante inteligencia artificial, particularmente con el uso de playbooks, se presenta como una solución viable: permite reducir la necesidad de intervención humana, acortar los tiempos de respuesta y disminuir costos operativos. En contextos donde mantener un SOC puede representar costos mensuales entre $10,000 y $18,600 USD para un mínimo de 200 dispositivos, una herramienta de automatización basada en IA no solo mejora la eficiencia de la gestión de incidentes, sino que también representa una alternativa accesible y escalable para sectores con recursos limitados.

PROPUESTA

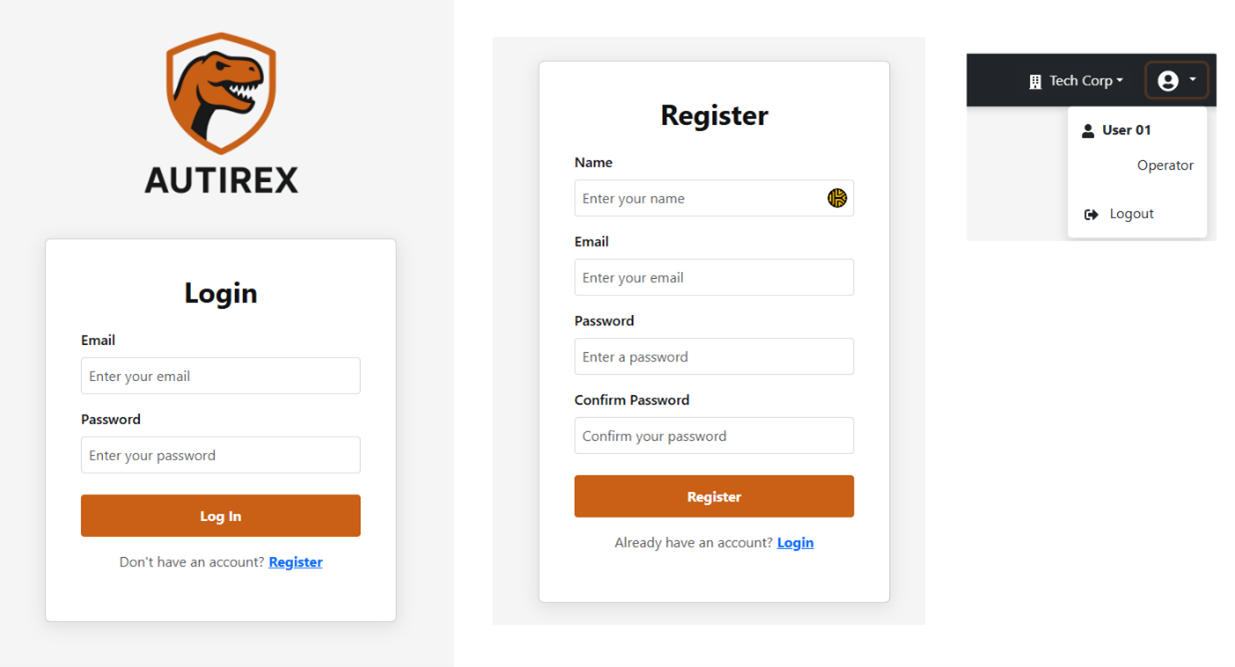

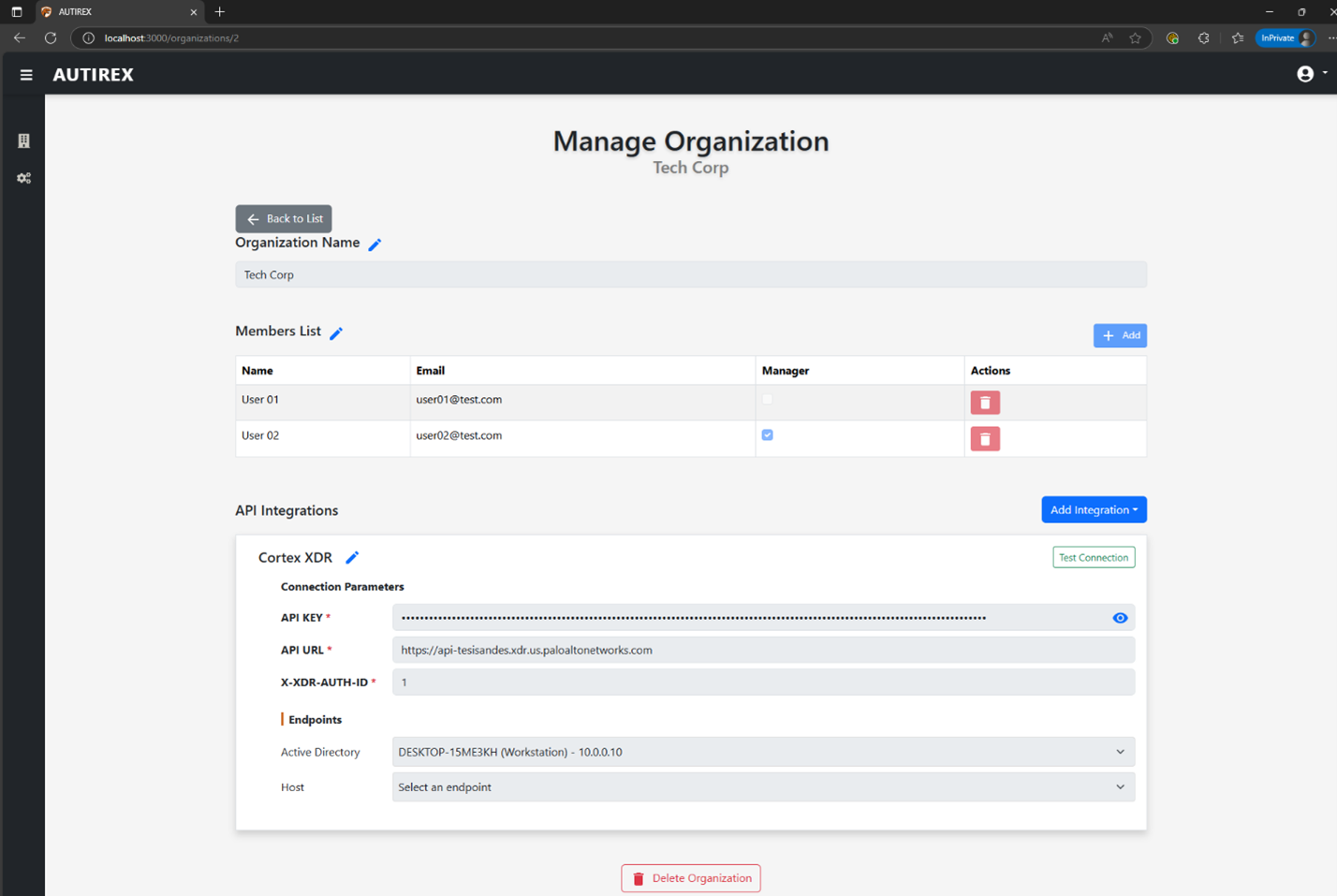

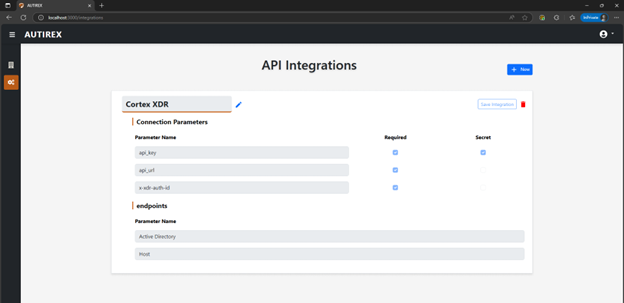

La propuesta consiste en desarrollar una herramienta de automatización que gestione y responda a incidentes de ciberseguridad detectados por Cortex XDR, integrando mediante APIs otras soluciones de seguridad ya presentes en empresas pequeñas y medianas. Esta solución funcionará a través de playbooks inteligentes capaces de ejecutar acciones automatizadas según la severidad del incidente (Crítico, Alto, Medio o Bajo), con el objetivo de reducir la intervención humana y disminuir el tiempo medio de respuesta (MTTR).

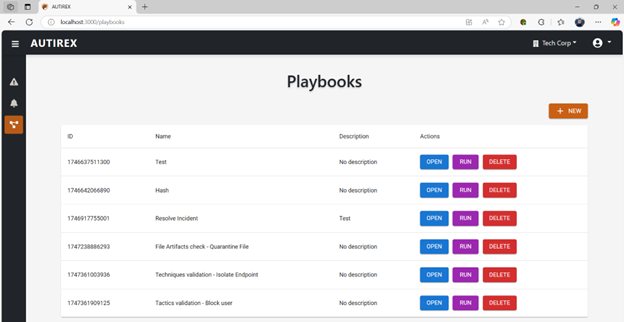

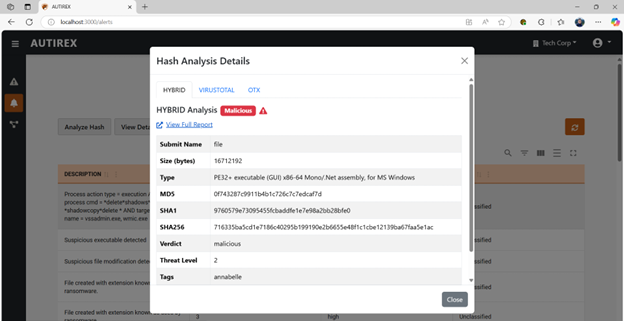

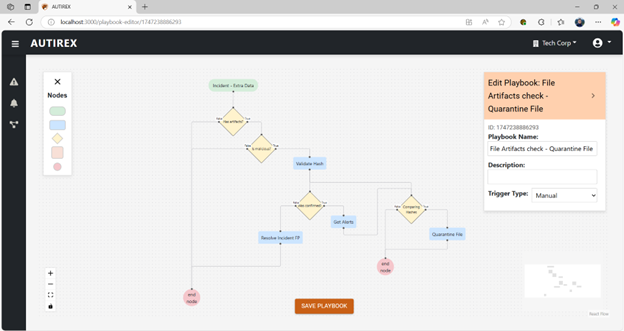

El sistema incluye módulos para la ingestión de datos desde Cortex XDR, almacenamiento temporal, clasificación de incidentes, enriquecimiento con inteligencia de amenazas (VirusTotal, Hybrid Analysis, OTX), análisis mediante machine learning y ejecución de respuestas automatizadas como aislamiento de dispositivos, bloqueo de cuentas o actualización de reglas en firewalls. Todo el flujo está centralizado en un dashboard interactivo que facilita la gestión de los incidentes, la creación de playbooks y el monitoreo de métricas clave como MTTR, MTTD o cumplimiento de SLA. A diferencia de soluciones comerciales de orquestación y automatización (SOAR), esta propuesta se enfoca en un modelo personalizado, modular y adaptable a organizaciones sin un centro de operaciones de seguridad (SOC), permitiendo una implementación eficiente y escalable para entornos con alta exigencia operativa y recursos limitados.

RESULTADOS

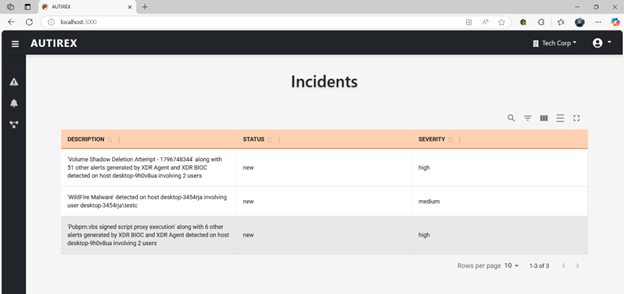

Se configuró un entorno virtualizado en VMware Workstation Pro, compuesto por un controlador de dominio con Windows Server 2019 y tres estaciones de trabajo con Windows 10 Pro, todos dentro del mismo segmento de red (10.0.0.0/24), simulando un entorno corporativo. Se creó un dominio ficticio (“tesismaestria.lab”) con usuarios y políticas configuradas, y se instaló el agente de Cortex XDR en las cuatro máquinas. La herramienta desarrollada se desplegó localmente y se conectó mediante API a la consola de Cortex XDR, donde comenzó a recibir y procesar incidentes automáticamente. Se realizaron pruebas simulando escenarios reales de ataque para validar los flujos de respuesta automatizada.

Se ejecutaron tres pruebas: un ataque con archivo malicioso (Shinolocker), técnicas MITRE sin archivos, y un ataque mixto con ransomware real. En cada caso, la herramienta activó los playbooks adecuados: cuarentena de archivos, aislamiento de endpoints y bloqueo de cuentas. Los tiempos de respuesta fueron de 10, 5 y 20 minutos respectivamente, confirmando la capacidad de la solución para identificar, clasificar y actuar frente a diferentes tipos de amenazas. La integración con Cortex XDR, el análisis contextual y las respuestas automatizadas validaron el diseño modular y la efectividad de la herramienta en un entorno simulado, con resultados prometedores para su implementación en redes reales sin SOC.